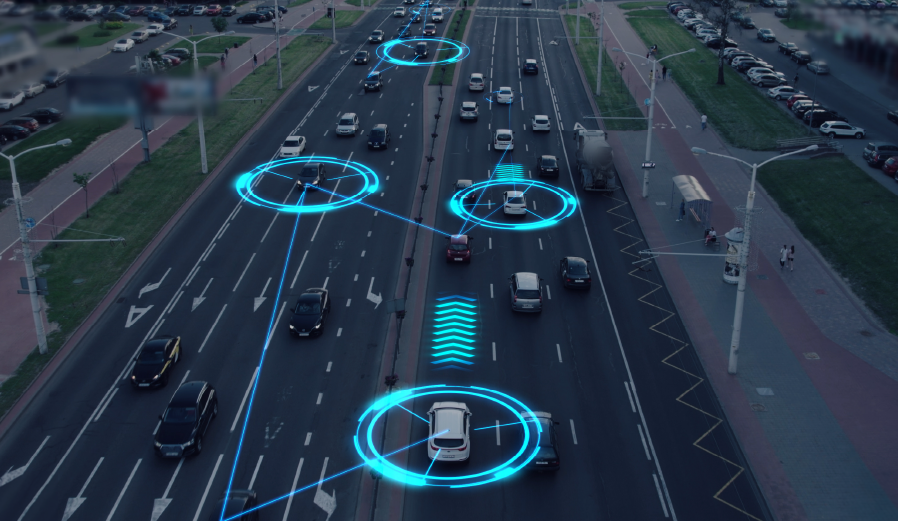

S2X Secure Link & S2X Crypto로 256Mbps 실시간 스트리밍 성능 입증 자율주행차, 드론, CCTV, 스마트 시티 등 다양한 디바이스가 초고화질 영상을 실시간으로 송수신하는 시대가 빠르게 다가오고 있습니다. 그러나 여전히 중요한 질문이 남아 있습니다. “이 방대한 데이터를 어떻게 하면 보다 안전하고 끊김 없이 전송할 수 있을까?” 새솔테크는 이 질문에 대한 답을 찾기 위해 자체 개발한 보안 기술 S2X Secure Link와 S2X Crypto를 결합한 성능 검증 테스트를 수행했습니다. 그리고 그 결과는 기대치를 뛰어넘는 수준이었습니다. 32개의 영상 스트림을 ‘동시에’, 그것도 '모두 암호화'하여 전송! 이번 테스트에서 새솔테크는 자사가 개발한 S2X Secure Link(구간암호화 솔루션) S2X Crypto(KCMVP 기반 암호 모듈) 두 가지 기술을 결합해 32개의 영상 스트림을 실시간으로 암호화·전송하는 데 성공했습니다. 각 스트림은 약 8Mbps 대역폭을 사용했으며, 총 256Mbps(= 32 streams × 8Mbps) 규모의 데이터가 안정적으로 송수신 되었습니다. 여기서 중요한 포인트가 있습니다. 이번 테스트는 단순 스트리밍이 아니라 모두 암호화된 영상이라는 점입니다.고화질 영상 32개를 암호화해 전송하면 보통 ‘지연’, ‘끊김’, ‘프레임 드롭’ 등이 생기기 마련이지만 이번 테스트에서는 그런 문제가 거의 발생하지 않았습니다. 여기서 주목해야 할 핵심은, 이번 테스트가 단순한 스트리밍 성능 검증이 아니라 모든 영상이 암호화된 상태에서 진행되었다는 점입니다. 일반적으로 고화질 영상 32개를 동시에 암호화해 전송하면 지연 증가, 스트림 끊김, 프레임 드롭과 같은 문제가 발생하기 쉽습니다. 그러나 이번 테스트에서는 이러한 성능 저하가 거의 관찰되지 않았습니다. ⚙️ 테스트 환경은 어떻게 구성됐을까?- 1Gbps 유선 네트워크 환경- 송신 장비: Ubuntu 24.04 / Intel Core Ultra 115H / RAM 32GB- 수신 장비: Ubuntu 24.04 / Intel i7-8550U / RAM 16GB- 소프트웨어: ffmpeg 스트리밍 기반 서버·클라이언트 S2X Secure Link는 두 장비 간에 VPN 수준의 고신뢰 보안 채널을 형성하고, S2X Crypto는 그 위에서 영상 스트림을 실시간으로 암호화·복호화하는 역할을 수행합니다. 구조는 복잡해 보일 수 있지만, 이렇게 이해하면 훨씬 직관적입니다. “고속도로를 달리는 32대의 영상 데이터 차량을 모두 ‘방탄 차량’으로 교체했음에도, 주행 속도는 그대로 유지됐다.” 그렇다면 새솔테크의 자체 개발 보안 기술인 S2X Secure Link와 S2X Crypto는 무엇이 다르길래 이러한 성능을 보여줄 수 있었을까요? ✔ 국정원 KCMVP 보안 기준 충족S2X Crypto는 국가·공공·국방 분야에 적용 가능한 KCMVP 규격 기반으로 설계되어, 고신뢰 보안 요건을 충족합니다. ✔ OpenSSL API와 완전 호환OpenSSL API와의 완전한 호환성을 제공하여, 기존 시스템에서도 복잡한 개발 과정 없이 손쉽게 KCMVP 기반 암호화를 적용할 수 있습니다. ✔ 대용량 스트리밍 환경에서도 안정성 유지이번 테스트에서 확인된 256 Mbps급 고대역 스트리밍 환경에서의 무지연 성능은 자율주행, 방산, 스마트 시티와 같이 실시간성이 중요한 분야에서 큰 경쟁 우위를 제공합니다. S2X Crypto 자세히 보기 새솔테크의 S2X 기술은 이미 다양한 산업군에서 높은 관심을 받고 있으며, 이번 성능 검증 결과는 다음 분야에서 적용 속도를 더욱 가속화할 것으로 기대됩니다. 🚗 자율주행(V2X)도로 인프라와 차량 간 영상·센서 데이터를 실시간으로 공유해야 하는 환경에서 높은 보안성과 저지연성을 확보할 수 있습니다.🏙 스마트시티 CCTV도시 전역의 카메라에서 수집되는 방대한 영상 데이터를 안전하게 전송·연동하는 데 최적화되어 있습니다.🛰 군사용 드론·정찰 장비고해상도 영상을 실시간으로 전송해야 하는 군사·정찰 분야에서 보안성 유지가 필수적이며, S2X 기술은 이를 충족합니다.🚨 재난 대응 플랫폼재난 현장의 영상 데이터는 끊김 없이 전달되고, 동시에 유출 위험이 없어야 합니다. S2X는 이 두 조건을 모두 만족합니다. 결국, 영상·센서 데이터를 실시간으로 다루는 모든 산업에서 ‘보안성’과 ‘실시간성’을 동시에 확보할 수 있는 기술이라는 의미입니다. 마치며, 미래의 모빌리티와 스마트 인프라는 지금보다 훨씬 더 많은 영상을 주고받게 될 것입니다. 이번 성능 검증은 새솔테크가 그 미래를 준비할 기술적 기반을 이미 확보하고 있음을 보여주는 결과입니다. 256Mbps 규모의 암호화된 영상 스트리밍을 지연 없이 안정적으로 처리했다는 사실은 단순한 기술적 성능을 넘어 중요한 의미를 갖습니다. 이는 곧, “실시간 보안 스트리밍이 필요한 산업들이 실제 현장에서 바로 사용할 수 있는 수준에 도달했다”는 것을 의미합니다. 자율주행차량이 도로 인프라와 끊김 없이 영상을 공유하고, 도시 내 수천 개의 CCTV가 안전한 채널로 데이터를 전송하며, 군사용 드론과 정찰 장비가 고화질 영상을 보호된 상태로 실시간 전달하고, 재난 대응 현장에서 확보된 영상을 즉시 분석하여 상황 판단을 지원하는… 이 모든 시나리오의 기본 전제는 “데이터가 안전하고, 빠르고, 믿을 수 있게 전달되는가?”입니다.이번 S2X 성능 검증은 바로 그 핵심 조건을 충족했음을 의미합니다. 새솔테크는 이번 성능 검증을 기반으로 더 많은 산업군에 S2X 기술을 확장하며, 데이터가 가장 빠르고 안전하게 흐르는 세상을 만들어가고 있습니다. 앞으로의 행보에도 많은 관심 부탁드립니다.

새솔테크, S2X Secure Link & S2X Crypto, 32채널 영상 ‘지연 없이’ 암호화 전송 성공!

2025년 11월 28일